La cybersécurité doit être prise au sérieux. Une étude de Palo Alto Networks montre que pas moins de 98 % du trafic IIoT ne sont pas cryptés et que près de 60 % des appareils sont susceptibles de subir des cyberattaques. Avec l’Ewon Cosy+ de HMS Networks, Bintz Technics propose une nouvelle génération de routeurs VPN industriels qui font passer la cybersécurité IIoT au niveau supérieur. Une sécurité matérielle ultramoderne permet aux utilisateurs de mettre en service et de programmer à distance des équipements industriels en toute sécurité, voire de résoudre des problèmes. Les dangers des cyberattaques sont ainsi considérablement réduits.

Les appareils connectés font désormais partie intégrante de notre société. Si vous regardez le nombre d’ordinateurs et de dispositifs IoT, tels que les smartphones, les smartwatches, les caméras, les enceintes et les systèmes domotiques, que nous utilisons aujourd’hui, et que vous le comparez à celui d’il y a trois ans, par exemple, vous le remarquez immédiatement. Cela implique que l’importance de la sécurité a également augmenté de manière significative.

« Si l’informatique traditionnelle a atteint un certain niveau de maturité, il semble que la croissance rapide de l’IoT entraîne une augmentation des cas de mauvais déploiements de la protection. Sur les appareils IoT, la sécurité doit commencer au moment où ils sont allumés », déclare Redouan Azghay, ingénieur commercial chez Bintz Technics. « L’exécution d’un code fiable et authentique commence par le démarrage sécurisé de l’appareil. La fonction « Secure Boot » garantit que seuls les logiciels validés par le fabricant peuvent être exécutés. Sans ce processus, on pourrait charger des systèmes d’exploitation personnalisés ou des logiciels manipulés, par exemple, si l’on veut interférer entre les différentes phases de démarrage. Le nouveau routeur VPN industriel Ewon Cosy+ de HMS Networks offre une séquence de démarrage entièrement sécurisée, n’exécutant que le code de programme approuvé par Ewon. La chaîne d’authentification se compose de clés publiques et privées, associées à une signature numérique. Ce n’est que lorsque ces éléments se correspondent que le bootloader est chargé. Si cette chaîne de vérification est interrompue pour une raison ou une autre, l’appareil ne démarre pas. »

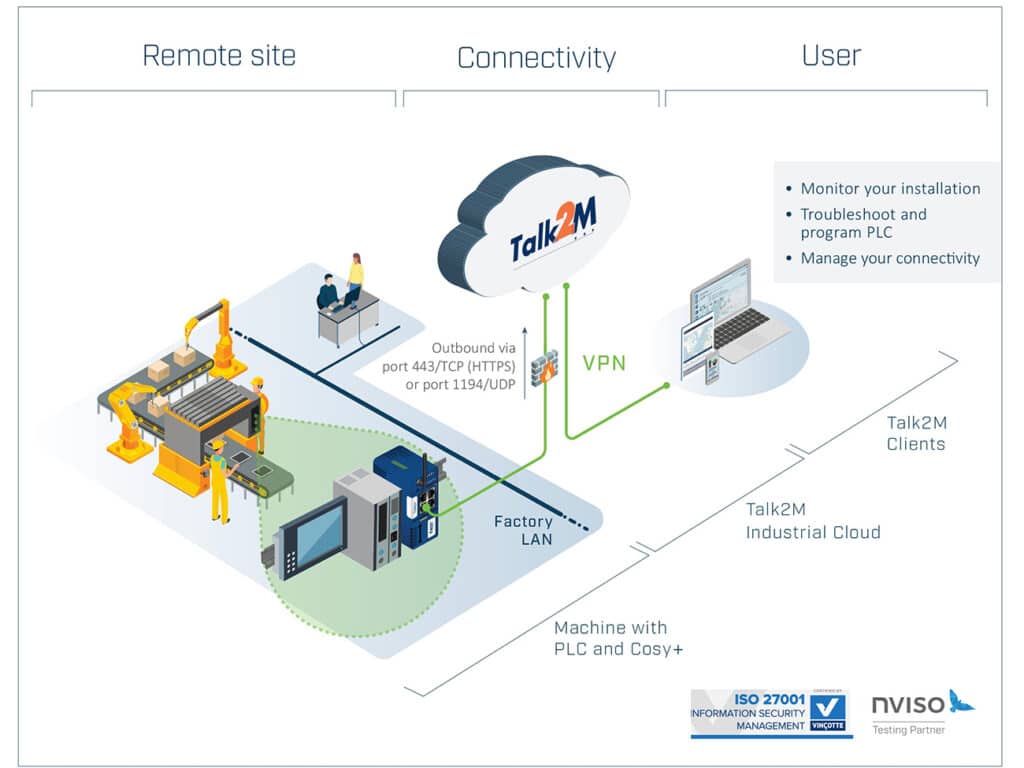

HMS Network est un leader du marché dans la fourniture de solutions de technologies de l’information et de la communication industrielles (Industrial ICT) et développe notamment des produits sous le nom d’Ewon®, le premier choix pour les solutions d’accès à distance industrielles depuis vingt ans. Plus de 400 000 appareils dans le monde sont connectés via la plateforme cloud Talk2M, ce qui fait d’Ewon le numéro un en matière de connectivité d’accès à distance industrielle, et ce, de loin. Bintz Technics est responsable de la distribution des produits en Belgique et au Luxembourg.

« Avec l’Ewon Cosy+, le successeur de l’Ewon Cosy 131 qui connaît un grand succès, HMS Networks a introduit une nouvelle génération de routeurs VPN industriels qui font passer la cybersécurité IIoT au niveau supérieur. Outre ses performances et sa facilité d’utilisation, ce nouveau développement excelle notamment par une protection ultramoderne du matériel. Ce routeur a été conçu conformément aux directives ISO 27001. Grâce à une collaboration avec les spécialistes de la cybersécurité de Nviso, Ewon peut proposer une solution testée selon les normes de sécurité IIoT les plus strictes » explique Redouan Azghay.

« La combinaison de la plateforme cloud industrielle Talk2M avec le Cosy+ et la sécurité intégrée du matériel permettent aux utilisateurs de mettre en service et de programmer à distance des installations industrielles de manière sécurisée, voire d’effectuer des diagnostics d’erreur. Cela réduit les temps d’arrêt de la machine. Et cela permet également de gagner du temps et de l’argent, car les techniciens n’ont pas à effectuer de déplacements inutiles pour les interventions. La productivité des techniciens est donc sensiblement améliorée. »

La sécurité des produits est une préoccupation majeure des spécialistes d’Ewon. C’est pourquoi un « Secure Element » a été intégré dans ce nouveau Cosy+, ajoutant un niveau de sécurité supplémentaire au niveau du matériel. La « Hardware Root of Trust » est un composant fondamental pour un cycle de démarrage sécurisé de l’appareil. De cette manière, l’installation est très bien armée contre les cyberattaques.

Les mesures prises par Ewon montrent une fois de plus à quel point la cybersécurité est importante pour notre industrie et pour la société en général. Les cyberattaques peuvent paralyser complètement les entreprises et autres institutions pendant des jours, voire des semaines, et coûter des sommes considérables. C’est pourquoi, dans ce reportage, nous nous intéressons également aux concepts avancés de cybersécurité : les « secrets », les « vaults » et les « key ceremonies ».

Dans le cadre de la sécurité matérielle, la barre en termes de confidentialité, d’authenticité et d’intégrité est placée encore plus haut par l’utilisation de clés dans les mécanismes « Hardware Root of Trust », « Secure Boot » et « Code Signing ». Toutefois, trois défis doivent alors être relevés : la création sécurisée des « secrets », leur stockage, leur accès et leur utilisation sécurisée, et l’approvisionnement sécurisé des dispositifs. Si des « secrets » sont divulgués, toute la solution tombe à l’eau.

« En premier lieu, les clés nécessaires au fonctionnement du dispositif doivent être créées pendant la phase de développement. Le choix du type de « key » utilisé dans le processus dépend des propriétés cryptographiques souhaitées de la clé et de sa taille. La création de ce qu’on appelle les « secrets », dont les « keys » font partie, ne peut pas (pour des raisons de sécurité) être effectuée par un être humain. Les « secrets » sont créés en un lieu central et stockés dans un « coffre » électronique », précise Azghay. « Puisque le « vault » et les « secrets » qu’il contient sont si sensibles, nous devons nous assurer que sa configuration et son accès ne peuvent être altérés. Nous devons également nous assurer que les « secrets » sont fabriqués conformément aux spécifications choisies. En outre, il est crucial que ces « secrets » ne soient à aucun moment visibles pour le monde extérieur avant d’entrer dans le vault. La « key ceremony » s’en charge. »

La « key ceremony » est le processus qui garantit que toutes les modalités de génération et de préservation des éléments cryptographiques restent secrètes. Seule une série d’acteurs sélectionnés, appelés « master keys », ont la possibilité d’ouvrir le « vault » et de modifier son contenu. Un nombre minimal de « master keys » est toujours nécessaire pour effectuer ces opérations. Un acteur individuel ne peut rien modifier.

Le processus de « key ceremony » suit toujours un scénario prédéfini et tous les sous-processus sont documentés. Les « secrets » sont conservés dans le « vault » et ne sont connus de personne, pas même dans le cas des « master keys ». La moindre incohérence lors de cette « key ceremony » met en doute la confidentialité et l’intégrité des « secrets », ce qui invalide l’ensemble du processus et oblige à tout recommencer depuis le début.

« L’accès aux « secrets » est sous le contrôle strict du « vault ». Seuls les processus et applications identifiés peuvent demander des jetons, des mots de passe, des certificats et des clés de chiffrement. Chaque mise à jour de micrologiciel publiée pour le Cosy+ d’Ewon est soumise à ce mécanisme de sécurité avant d’être publiée et installée. Il est de la plus haute importance que toutes les mises à jour du micrologiciel pour le Cosy+ soient d’abord signées chez Ewon avant d’être publiées, et vérifiées par l’appareil avant d’être installées. La signature utilise une clé privée, qui est généralement l’un des « secrets » du « vault » et qui n’est connue de personne, mais à laquelle on peut accéder pour effectuer cette action. L’appareil lui-même dispose de la clé publique pour confirmer la signature », déclare l’ingénieur commercial de Bintz Technics.

« Les « secrets » générés pendant la phase de développement doivent être mis en œuvre dans les appareils pendant la production sans rompre la « chaîne de confiance ». Cette tâche est généralement confiée à des partenaires spécialisés, qui assurent le pré-approvisionnement des « secrets » à des emplacements sécurisés dans l’appareil. Là encore, une « key ceremony » garantit que le transfert des « secrets » d’un « vault » sécurisé vers un autre se fait sans qu’ils soient visibles, ne serait-ce qu’un instant. »