Kies de juiste industriële firewall om cyberaanvallen te voorkomen

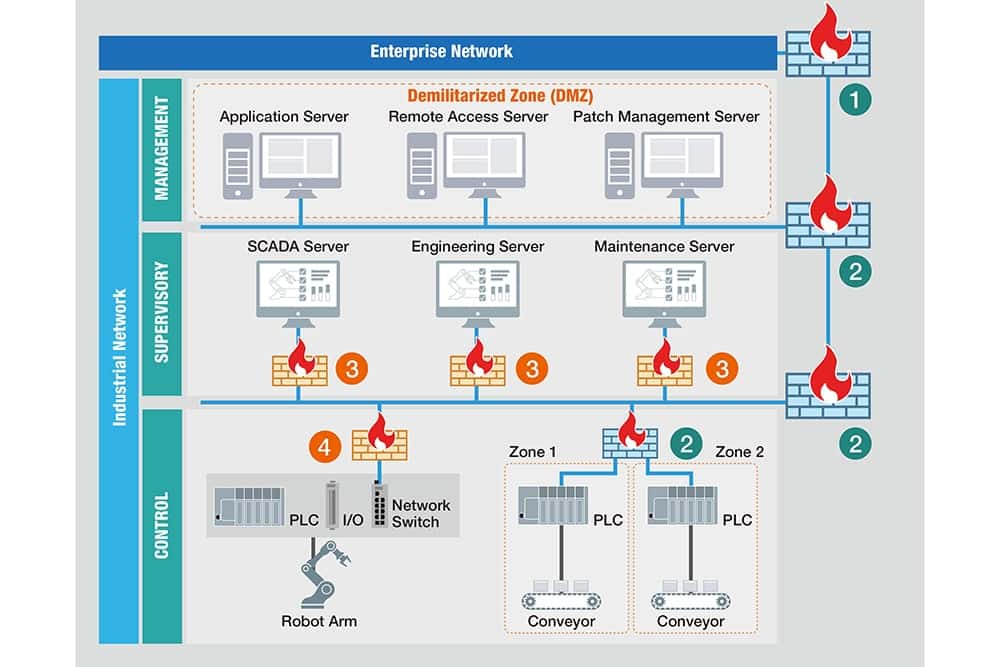

Het aantal cyberaanvallen neemt wereldwijd toe. Overheden verhogen de druk om maatregelen te nemen die de impact beperken en toekomstige aanvallen helpen voorkomen. Bedrijven worden daardoor gedwongen hun systemen te verbeteren. Een belangrijke stap hierbij is het gebruik van industriële firewalls als OT-cyberbeveiligingsoplossing, om veilige zones en betrouwbare verbindingen tussen netwerken te creëren.

Boundary en LAN

Er bestaan twee types industriële firewalls: boundary firewalls en LAN-firewalls. Een boundary firewall wordt geplaatst tussen privé- en openbare netwerken, of aan de rand van verschillende netwerkzones. Deze firewall zorgt voor filtering en fungeert als Intrusion Prevention System (IPS), terwijl hij ook netwerktaken zoals routing en Network Address Translation (NAT) kan uitvoeren. Een boundary firewall is flexibel, maar de integratie vraagt veel werk op het vlak van netwerkconfiguratie.

Een LAN-firewall is ideaal voor de beveiliging van kritieke activa en clusters van apparaten binnen een netwerk, waar de datastroom via één subnet verloopt. Omdat een LAN-firewall geen netwerktaken uitvoert, kan hij worden geïnstalleerd zonder IP-herconfiguratie. Het komt erop aan het juiste type firewall te kiezen voor de specifieke toepassing.

“Voor de bescherming van industriële netwerken tegen externe toegang en het creëren van een DMZ om data veilig uit te wisselen, is een boundary firewall de beste optie”, legt Karel Mus, zaakvoerder van Technolec, uit. “Via routing en filtering zorgt hij voor veilige segmentatie tussen netwerken. Deze firewalls kunnen ook een DMZ instellen die alleen beperkte toegang van externe netwerken toelaat en ongeautoriseerde gebruikers toegang tot het netwerk weigert. Voor gebruikers die veiligheidsgrenzen tussen verschillende netwerkapplicaties in hun industriële netwerk willen instellen, zijn boundary firewalls de ideale oplossing. Met routing segmenteren ze de netwerkzones, en filtering beschermt de communicatie tussen deze zones. Deze dubbele beveiliging voorkomt het risico op inbreuken.”

“Wil je de netwerkbeveiliging voor kritieke data verhogen zonder de huidige netwerkactiviteiten te verstoren, dan kies je beter voor een LAN-firewall”, gaat Mus verder. Deze firewall integreert naadloos in het bestaande netwerk zonder IP-herconfiguratie en is ideaal voor toepassingen met een beperkt aantal externe apparaten. “Door een LAN-firewall vóór een netwerkswitch te plaatsen, kun je bijvoorbeeld apparaten in schakelkasten beveiligen, of AGV’s die op dezelfde switch zijn aangesloten.”

De oplossingen van MOXA

MOXA, verdeeld door Technolec, biedt voor elke toepassing een geschikte oplossing. Zo is de EDF-G1002-BP-serie een industriële LAN-firewall met IPS- en DPI-functionaliteit, speciaal ontworpen om bedrijfskritische activa en netwerkzones te beveiligen. Deze firewalls ondersteunen softwarematig configureerbare Gen3 LAN-bypass, ideaal voor een ‘bump-in-the-wire’-installatie.

“De EDR-G9010-, G9004- en 8010-series zijn krachtige industriële routers met meerdere poorten en geïntegreerde firewall-, NAT-, VPN- en managed Layer 2-switchfuncties”, legt Mus uit. “Ze zijn ontwikkeld voor Ethernet-gebaseerde beveiligingstoepassingen in kritieke netwerken voor remote control of bewaking.”

Deze routers en firewalls worden ingezet in uiteenlopende omgevingen. Denk aan onderstations in stroomvoorziening, pomp- en behandelingssystemen in waterstations, gedistribueerde controlesystemen voor olie en gas, en PLC/SCADA-systemen in de industriële automatisering.

Heeft u vragen over dit artikel, project of product?

Neem dan rechtstreeks contact op met Technolec.

Contact opnemen

Contact opnemen